La supervision a-t-elle un impact fort sur la stratégie informatique d’une entreprise ?

Sommaire :

1 ./ Qu’est-ce qu’une veille technologique ?

2 ./ Les outils utilisés dans une veille

3 ./ Qu’est-ce que la supervision des réseaux

4 ./ Qu’est-ce qu’une stratégie informatique

5 ./ Comment se mettre en veille

6 ./ Articles sur la supervision informatique

7 ./ Les outils sur le marché de la supervision

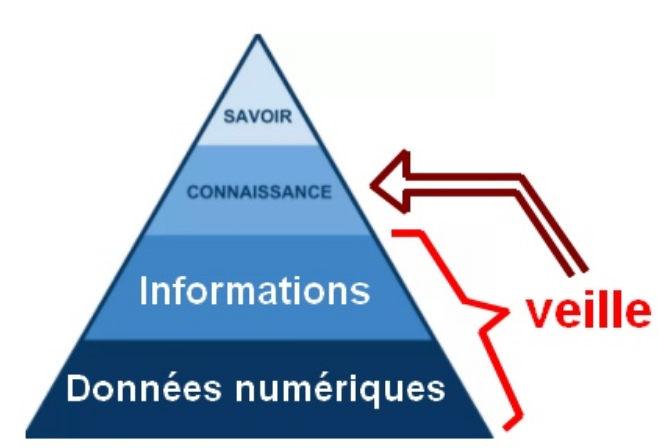

1 ./ Qu’est-ce qu’une veille technologique ?

La veille technologique se doit de prévenir et alerter tout responsable d’un changement, d’une nouveauté ou d’une innovation qu’elle soit technique ou scientifique. Dès lors qu’elle peut modifier le paysage ou faire perdre / gagner un avantage économique, la veille devient critique et doit intervenir le plus tôt possible.

La Veille Technologique est une activité essentielle pour toutes les entreprises qui cherchent à développer ou à maintenir un avantage concurrentiel.

La surveillance de l’innovation, des connaissances et des technologies émergentes dans votre industrie est essentielle à une époque où les entreprises évoluent rapidement et où de nombreux marchés sont confrontés à une concurrence intense.

Par conséquent, lorsqu’elle est exécutée correctement, la surveillance peut être un outil puissant pour toute entreprise cherchant à renforcer ses capacités d’innovation. Il rassemble les informations pertinentes au bon moment et décrit l’évolution des marchés, des acteurs et des technologies pour éclairer la prise de décision. Son rôle est donc très stratégique.

La veille technologique se constitue en 3 étapes :

– 1ère étape : La récolte d’informations.

– 2ème étape : Le traitement et le stockage.

– 3ème étape : Conclusion et développent des idées.

La veille technologique est exercée par différents acteurs qui agissent de manière passive et sont dans ce cas là mis au courant des dernières actualités ou les acteurs actifs cherchant de nouveaux facteurs technologiques.

Nous pouvons relever 4 différents types d’acteurs dans une veille :

– Guerrier : Actif, il investit beaucoup de temps dans l’analyse et est constamment en recherche.

– Offensif : Actif en particulier dès lors qu’une concurrence s’installe dans un même domaine. C’est le cas avec les rivaux étrangers.

– Réactif : Il est présent pour prévenir et alerter sur une quelconque attaque extérieure.

– Dormeur : Mesure et les attaques émises envers sont camps et juge la dangerosité de la concurrence.

2 ./ Les outils utilisés dans une veille

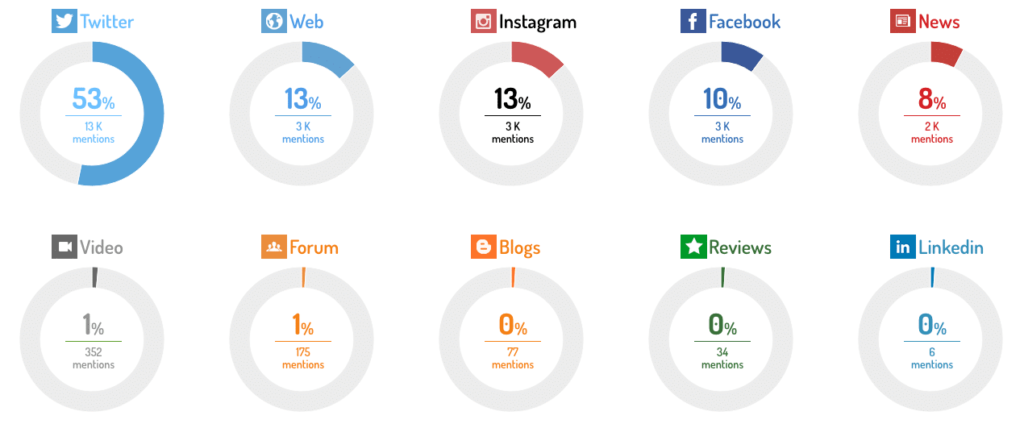

L’agrégateur de flux est un outil incontournable de la veille technologique. Les réseaux sociaux sont également des outils incontournables de veille mais il faut cependant se méfier de la nature de la source.

Les outils de curation/recherche :

– Moteur de recherche (Google, Yahoo, Firefox, …)

– Réseaux sociaux (Twitter, LinkedIn, …)

– Melwater

Dans une vielle technologiques on retrouve différents types d’outils utilisés afin de mettre en œuvre une veille développer, détaillé mais comprenant aussi des informations sûres constamment mises à jour. Pour se tenir également informé des dernières modifications sur les sources :

Le volume d’information sur internet est colossale , on parle donc de surcharge informationnelle.

Mais il est possible d’élaborer des requêtes de mots clés, ne requête peut être une simple liste de mots ou de noms. Ainsi nous pouvons utiliser un grand nombre d’opérateurs pour construire la requête qui correspond à nos besoins.

Les outils pour traiter l’information :

– Freemind

– Evernote

– Zotero

La diffusion se définit par la communication de l’information et peut prendre plusieurs formes. Adaptée au profil du récepteur et de ses besoins, comme toute communication concernant les informations issues de la veille, celle-ci doit faire l’objet d’une politique déterminée à l’avance.

Les outils pour diffuser/partager l’information :

– WordPress

– Feedly

– Netvibes

3 ./ Qu’est-ce que la supervision des réseaux

Définition :

La supervision est la « surveillance du bon fonctionnement d’un système ou d’une activité ».

Elle permet de surveiller, rapporter et alerter les fonctionnements normaux et anormaux des systèmes informatiques.

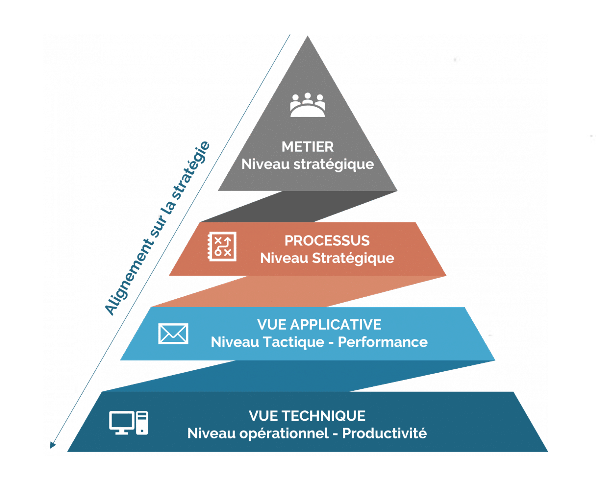

Elle répond aux préoccupations suivantes :

– Technique : surveillance du réseau, de l’infrastructure et des machines ;

– Applicative : surveillance des applications et des processus métiers ;

– Contrat de service : surveillance du respect des indicateurs contractuels ;

– Métier : surveillance des processus métiers de l’entreprise.

La supervision des réseaux informatiques est devenue un enjeu crucial pour les entreprises et les organisations car les réseaux sont devenus de plus en plus complexes, avec des architectures de plus en plus distribuées et des volumes de données en constante augmentation. Les utilisateurs exigent des temps de réponse rapides, une disponibilité permanente et des performances élevées, ce qui signifie que les équipes informatiques doivent être en mesure de surveiller et de gérer ces réseaux de manière proactive.

La supervision des réseaux informatiques implique de collecter et d’analyser des données provenant de différents composants du réseau tels que les serveurs, les routeurs, les commutateurs, les pare-feux, les périphériques de stockage, les applications, etc. Les outils de supervision permettent de visualiser l’état de santé du réseau, d’identifier les problèmes et les anomalies, de diagnostiquer les pannes et de résoudre les problèmes plus rapidement.

Les outils de supervision peuvent fournir des alertes en temps réel pour signaler des événements critiques ou des pannes de service, de sorte que les administrateurs peuvent intervenir rapidement pour éviter les temps d’arrêt prolongés. Les tableaux de bord et les rapports de supervision peuvent aider les équipes informatiques à identifier les tendances et les problèmes récurrents, à planifier les mises à niveau de l’infrastructure, à améliorer l’efficacité opérationnelle et à garantir la satisfaction des utilisateurs.

La supervision des réseaux informatiques peut également inclure la gestion des configurations et des changements, qui consiste à surveiller les modifications apportées à l’infrastructure et à s’assurer qu’elles sont documentées et conformes aux politiques de sécurité et de gouvernance. Les outils de supervision peuvent aider à automatiser la gestion des configurations et des changements pour réduire les erreurs et améliorer l’efficacité opérationnelle.

En somme, la supervision des réseaux informatiques est un processus clé pour maintenir la qualité de service des réseaux et garantir la disponibilité des applications pour les utilisateurs finaux. Les outils de supervision permettent aux équipes informatiques de surveiller et de gérer les réseaux de manière proactive, de diagnostiquer les pannes plus rapidement et d’optimiser les performances du réseau.

4 ./ Qu’est-ce qu’une stratégie informatique

Définition :

La stratégie d’entreprise désigne l’ensemble des choix d’allocation de ressources qui définissent le périmètre d’activité d’une organisation en vue de réaliser ses objectifs. Les axes de stratégies classiques cherchent à assurer sa rentabilité, son développement, sa pérennité et le bien-être qu’elle apporte aux salariés.

Elle correspond aux axes de développement choisis pour l’entreprise et se concrétise à travers un système d’objectifs et un modèle économique (ou une chaîne de valeur) piloté par un processus décisionnel complexe : la décision stratégique.

La stratégie d’entreprise est aussi appelée politique générale d’entreprise ou management stratégique.

Une stratégie informatique efficace doit être élaborée en consultation avec les parties prenantes de l’entreprise ou de l’organisation, notamment les équipes informatiques, les dirigeants, les employés et les clients. Elle doit comprendre une analyse approfondie des besoins en matière d’informatique et des exigences commerciales de l’entreprise ou de l’organisation. Cette analyse peut inclure l’évaluation de l’infrastructure informatique existante, des ressources humaines, des compétences et des technologies de l’information.

La stratégie informatique doit également définir les priorités de l’entreprise ou de l’organisation en matière d’informatique, en identifiant les domaines qui nécessitent des investissements prioritaires en matière de technologie et de personnel. Elle peut également établir des normes et des politiques pour garantir la sécurité informatique, la gouvernance informatique et la gestion des risques.

Une fois élaborée, la stratégie informatique doit être mise en œuvre de manière efficace. Les équipes informatiques doivent être mobilisées pour mettre en œuvre la stratégie, en veillant à ce que les objectifs commerciaux soient atteints. La communication avec les autres départements de l’entreprise ou de l’organisation est essentielle pour assurer que tous les besoins sont pris en compte et pour éviter les conflits d’intérêts.

Enfin, la stratégie informatique doit être évaluée régulièrement pour s’assurer qu’elle est toujours pertinente et alignée sur les objectifs de l’entreprise ou de l’organisation. Des ajustements peuvent être nécessaires en réponse aux changements de l’environnement commercial, aux évolutions technologiques et aux besoins des clients.

En somme, la stratégie informatique est un plan directeur pour l’informatique qui est élaboré en collaboration avec les parties prenantes de l’entreprise ou de l’organisation. Elle doit être alignée sur les objectifs commerciaux et les priorités stratégiques à long terme de l’entreprise ou de l’organisation et doit être mise en œuvre de manière efficace pour garantir son succès à long terme.

5 ./ Comment se mettre en veille ?

En informatique, les méthodes Push et Pull sont deux approches utilisées pour transférer des données entre des systèmes informatiques.

Les deux méthodes sont largement utilisées en informatique et offrent des avantages dans le domaine de l’informatique. La méthode Push est souvent utilisée pour des applications en temps réel où les données doivent être transmises rapidement, tandis que la méthode Pull est souvent utilisée pour des applications où la demande de données peut être retardée et où des réponses spécifiques sont requises.

La méthode Push consiste à envoyer des données d’un système à un autre sans que le système de destination ne demande activement ces données. Dans cette méthode, les données sont envoyées en temps réel à partir du système source vers le système de destination. Les exemples courants de la méthode Push incluent les notifications push sur les appareils mobiles, les mises à jour de logiciels automatiques et les flux de données en continu.

La méthode Pull consiste à demander activement des données à un système distant. Dans cette méthode, le système de destination envoie une requête au système source pour demander des données spécifiques. Le système source répond ensuite à cette demande en envoyant les données demandées.

Google alerts (Méthode push)

(Google alertes permet selon vos mots clés sélectionnées de vous transmettre des données sur le thème abordé et vous informer sur les dernières actualités)

NetVibes (Méthode pull)

(Ce dashboard NetVibes vous informes en direct sur les dernières actualités concernant la veille technologique, assurant la mise à jour constante de vos renseignements)

6 ./ Articles sur la supervision informatique

28 avril 2023 : Le casino victime d’une cyberattaque de type “rancongiciel”

les casinos du groupe Viking étaient victimes d’une cyberattaque de type “rancongiciel” qui a été contenue sur un périmètre restreint.

“Cette attaque a été détectée le 19 avril 2023 par les services informatiques de Vikings-Casinos au moyen de ses consoles de supervision. De manière à protéger les données, le système d’information (réseau informatique et applications) a été mis à l’arrêt.

7 février 2023 : Cloud, IoT, architecture distribuée : Quelle place pour la surveillance en 2023 ?

Avec l’accélération de la convergence IT/OT, le recours à des solutions capables de surveiller les équipements et les infrastructures devrait connaître un véritable essor. il est donc primordial de garder un œil constant sur les différents équipements, sur les installations opérationnelles et sur la sécurité, ce qui permettra d’éviter ou de minimiser les temps d’arrêt des centres de données.

Mais lorsqu’il s’agit de surveillance sur site, ces solutions peuvent se retrouver confrontées à certaines difficultés, car elles dépendent d’une connexion Internet rapide et fiable pour éviter les résultats de surveillance erronés dus à des décalages dans la transmission des données.

Source : Quelle place pour la surveillance en 2023 ? (economiematin.fr)

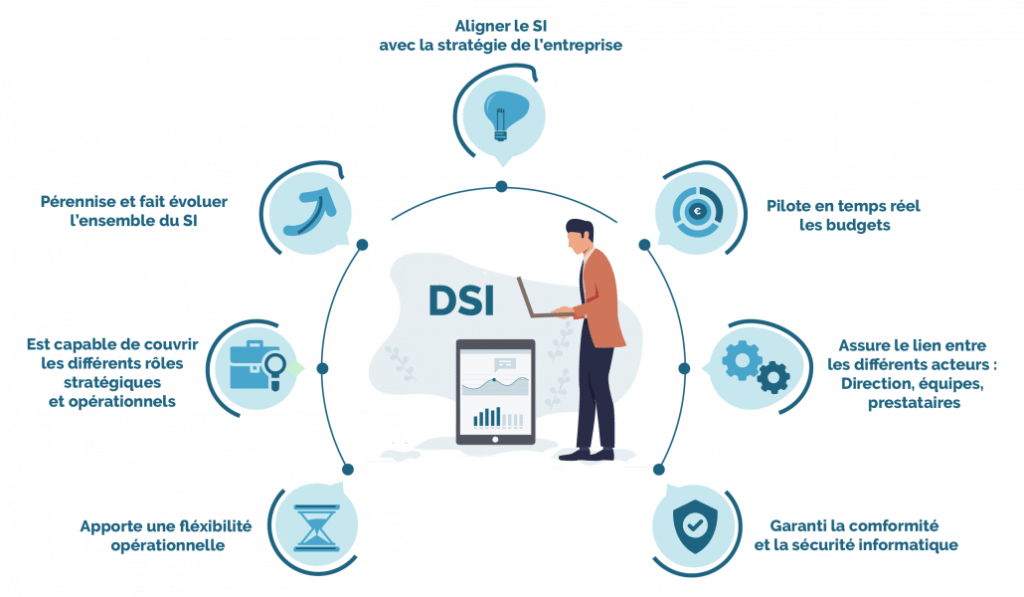

6 février 2023 : La supervision permet de répondre à 6 enjeux clés de la DSI

(La DSI est le service responsable du système d’information de l’entreprise. Elle permet à l’entreprise de créer de la valeur en inscrivant son action vers le service rendu à l’utilisateur, mais aussi en prenant en compte la dimension technologique. Son action s’inscrit dans le temps court comme dans le temps long.)

L’une des manières les plus efficaces pour les DSI de relever ces défis serait d’utiliser la supervision des infrastructures IT, qui est un processus qui permet aux équipes informatiques et aux entreprises de visualiser, suivre et gérer leurs actifs informatiques en temps réel :

– Le suivi des performances

– Assurer le respect des engagements de service

– Optimiser les coûts actuels et à long terme

– Gestion centralisée des systèmes et réseaux

– Justifier les investissements IT

– L’automatisation de la gestion des systèmes et réseaux

Source : Comment la supervision permet de répondre à 6 enjeux clés de la DSI – La Revue Tech

Actualités :

– Bussang – Le casino victime d’une cyberattaque de type “rancongiciel” – Remiremontvallées.com (remiremontvallees.com)

– Comment la supervision permet de répondre à 6 enjeux clés de la DSI – La Revue Tech

– Les logiciels et la gestion du parc informatique – Actualités Entrepreneurs – Entreprises | Wazatech (waza-tech.com)

– Expliquons ce qu’est la supervision informatique 2023 | CarnetdeBord

– Comment la supervision permet de répondre à 6 enjeux clés de la DSI – La Revue Tech

– “Une cyberattaque peut faire fermer une entreprise”, prévient Sébastien Massé, directeur général de Monaco Cyber Sécurité – Nice-Matin (nicematin.com)

– Supervision de la sécurité et externalisation : les raisons d’un besoin crucial | LeMagIT

7 ./ Les outils sur le marché de la supervision

Outils utilisés :

– Google Alertes

– Google actualités

– Twitter

– LinkedIn

– NetVibes

– Wikipédia